Atak phishingowy na użytkowników Blockchain

Sat, 20 September 2014

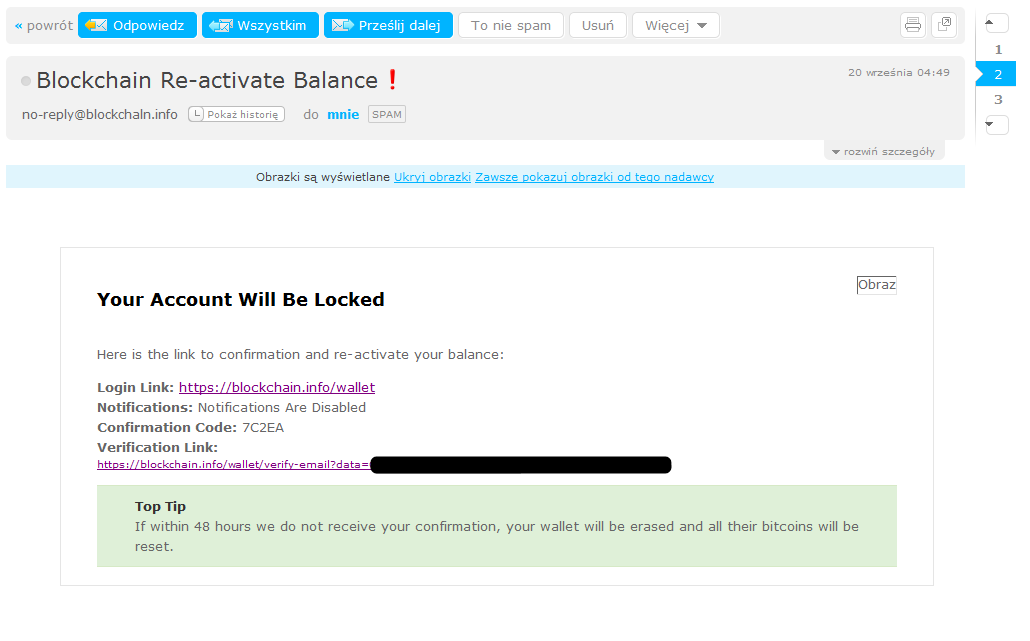

Ostatnio, w mojej e-skrzynce pocztowej zagościła wiadomość od Blockchain (popularnego serwisu przechowującego portfele Bitcoin online) informująca o zablokowaniu mojego portfela Bitcoin w ich serwisie.

Na pierwszy rzut oka wszystko było w porządku. Dopiero bliższe przyjrzenie się treści wiadomości poskutkowało spostrzeżeniem, że wiadomość nie pochodzi od Blockchain.info, ale od Blockchaln.info (dla osób z wadą wzroku: sprytna literówka z "i" na "l" w nazwie). Dalej jest jeszcze ciekawiej. Linki zawarte w wiadomości (wyglądające na prowadzące do Blockchain.info) prowadzą do strony http://cashsurfingnetwork.com/aw , która w mgnieniu oka przekierowuje nas na http://www.blogchange.info/wallet/ - serwis wyglądający niemal identycznie jak oryginalny Blockchain - spójrzcie:

Po czym można się zorientować?

Pomiędzy oryginałem serwisu, a wersją phishingową jest jednak kilka różnic:

- Pierwszą rzeczą jest inny, choć bardzo podobny adres. Co ciekawe, nie została w nim użyta literówka, a skojarzeniówka - niektórym użytkownikom łatwiej jest zaakceptować domenę blogchange niż blockchaln. Blogchange, kojarzy się z wymianą - osoby które nie za często korzystają ze swojego portfela Bitcoin, mogą podświadomie zaakceptować tę nazwę, wypierając z pamięci Blockchain.

Twórcy strony phishingowej, mogli zdecydować się na taką nazwę nie bez przyczyny - domena blockchain.info może być chroniona usługą anty-cybersquattingową, w wyniku czego sprytne oszustwo mogło wyjść od razu na światło dzienne. Użycie skojarzeniówki zlikwidowało "groźbę" powiadomienia właścicieli Blockchain o typosquattingu, że jakaś domena się pod nich podszywa. - Strona phishingowa, mimo identycznego wyglądu, nie ma ikony Blockchain.

- Połączenie ze stroną phishingową nie jest szyfrowane (leci po zwykłym HTTP).

Krótka analiza

Analiza nagłówka listu spoofingowego, wykazała, że został on wysłany ze skryptu - dobrze znanego phpmailera, natomiast trop zaczyna się na serwerze host3.ericgoettman.com [69.16.194.212], który najprawdopodobniej nie jest współdzielony. Usługa WHOIS, zwraca właściciela Eric'a Goetmana, który - jak się okazuje (po odwróconym whois) jest również właścicielem, m.in domeny cashsurfingnetwork.com, przez którą prowadziły linki zawarte w badanym e-mailu. Na jego koncie jest również kilka innych domen:

- freetecredits.com

- 100dollarbribe.com

- ptcprofessor.com

- cashsurfingnetwork.com

- ericstemod.com

- ericgoettman.com

- goettman.com

- tecast.us

Z których dowiadujemy się (w tym z jego osobistego bloga), że zajmuje się on szeroko pojętym "zarabianiem w internecie" (wymiana ruchu) i tworzeniem stron internetowych. Oczywiście wszystko wydaje się za proste, a w informacjach z WHOIS podana jest nawet ulica i telefon. Pozostaje jednak pytanie, dlaczego na jednej z jego stron (cashsurfingnetwork.com) występuje niejawne (w tym sensie, że adres docelowy jest zapisany w kodzie strony, a nie podawany jako parametr) przekierowanie na stronę phishingową. Sam EricGoetman, zajmując się tworzeniem stron internetowych musiał wiedzieć jak prosto będzie go namierzyć, dlatego można zaryzykować stwierdzenie, że przynajmniej dwa jego serwery zostały przejęte. Próbowałem się z nim skontaktować - na razie bez skutku.

Nagłówek wiadomości phishingowej:

Received: from mx.poczta.onet.pl (unresolved [10.174.34.83]:36859)

by ps11.m5r2.onet (Ota) with LMTP id 4D583F65B0514

for <XXX@poczta.onet.pl>; Sat, 20 Sep 2014 05:43:08 +0200 (CEST)

Received: from host3.ericgoettman.com (host3.ericgoettman.com [69.16.194.212])

(using TLSv1.2 with cipher ECDHE-RSA-AES256-GCM-SHA384 (256/256 bits))

(No client certificate requested)

by mx.poczta.onet.pl (Onet) with ESMTPS id 3j0Hn819cLz6G

for <XXX@poczta.onet.pl>; Sat, 20 Sep 2014 05:43:08 +0200 (CEST)

Received: from cashsurf by host3.ericgoettman.com with local (Exim 4.82)

(envelope-from <cashsurf@host3.ericgoettman.com>)

id 1XVAjT-0001XV-4K

for XXX@poczta.onet.pl; Fri, 19 Sep 2014 22:49:07 -0400

Date: Fri, 19 Sep 2014 22:49:07 -0400

To: XXX@poczta.onet.pl

From: =?UTF-8?Q??= <no-reply@blockchaln.info>

Reply-To:

Subject: =?UTF-8?Q?Blockchain_Re=2dactivate_Balance?=

Message-ID: <be20ca62567a3a090274c751b89766dd@cashsurfingnetwork.com>

X-Priority: 1

X-Mailer: PHPMailer (phpmailer.sourceforge.net) [version ]

MIME-Version: 1.0

Content-Transfer-Encoding: 8bit

Content-Type: text/html; charset="iso-8859-1"

Zalecam wszystkim szczególną ostrożność i baczne zwracanie uwagi na certyfikaty bezpieczeństwa przy logowaniu do tego typu serwisów. Często w nawale pracy, nawet mimo wiedzy z zakresu bezpieczeństwa, nie zwraca się uwagi na szczegóły, zwłaszcza w przypadku gdy styl graficzny wiadomości phishingowej, oraz sam serwis jest tak idealnie odwzorowany, całkowicie odbiegający od popularnych listów phishingowych książniczki z Nigerii, które zapewne nieraz otrzymaliście. Mnie się udało nie wpaść, ale zrozumiałbym osoby, które w pośpiechu miały mniej szczęścia.

Podobne weblog:

- Jak przebiega atak? - sekwencja działań

- Konkurs sekuraka

- Lukas Joomla Audit

- A więc, jak się zdobywa tego roota? / Wejście przez web service - sekwencja działań

- Błędy bezpieczeństwa w systemach sprzedaży online (sklepy internetowe: Open Cart, Prestashop, Magento, OSCommerce, Quick.cart, Virtuemart) - Listopad 2014

- Jak przebiega każdy atak? Sekwencja działań.

- Istnieją dwa typy serwerów z naszego punktu widzenia

- Polecenie uname -a nie podaje wersji Kernela - co robić?

- Jak spakować całą dostępną zawartość dysku do skompresowanego archiwum omijając pliki większe niż N mebi?

- Sposób wykorzystania znalezionych błędów na stronie - sekwencja działań

- Gdy mamy już załadowanego PHP-Shella - co dalej?